2021年もあと残すところあと少しとなりました。年の瀬ということもありますので、今回は2021年のセキュリティ関連の話題で、間違いなくもっとも大きなトピックとなった「ランサムウェア」について少しまとめてみたいと思います。

今年はRSAカンファレンス、Blackhat、Cybersecureなどのセキュリティ関連のイベントに多く参加しましたが、どこに参加してもランサムウェアに関する話題は本当に大きく取り沙汰されていました。

遡ることちょうど去年の今頃、2020年12月にSolarwindsへの攻撃があり、たいへん大きなニュースになりました。この事件を皮切りに2つの大きなランサムウェアの被害が、2021年5月に起きました。コロニアルパイプラインと、食肉加工の大手JBSです。特にコロニアルパイプライン事件は、実際にガスの供給が止まってしまうという惨事につながり、この事件をきっかけにアメリカでは、国家安全保障の問題として捉えられるようになりました。FBIサンフランシスコ支局エルビス・チャン氏によれば、今後アメリカは、イギリス、オーストラリア、ニュージーランド、カナダ、NATO諸国も交えての協力体制を敷き、ロシア、中国、イラン、北朝鮮のビッグ4に対抗していくとのことです。

ランサムウェアの身代金支払額も急増しています。Palo Alto Networkの調査では、世界の企業1社あたりのランサムウェアにおける支払額は以下のようになっており、2019年と2021年を比べると約5倍に膨れ上がっていることが分かります。

2019年: 約12万ドル

2020年:約31.2万ドル

2021年 :約57万ドル

なぜ支払額が増えたのか?

これに関しては理由がさまざまあると思いますが、その一つにサイバー保険が身代金の支払い額を上伸させているという指摘が上がっています。サイバー保険とは、一般的にはサイバー犯罪の被害にあった場合に支払われる保険制度のことです。

日本でもサイバー保険自体は、大手保険会社が提供していますが、ランサムウェアの身代金の支払いまでカバーしている保険はおそらくないと思います。 (もし日本でランサムウェアまでカバーしている保険の存在をご存知であればコメント欄にて教えていただけますと幸いです)

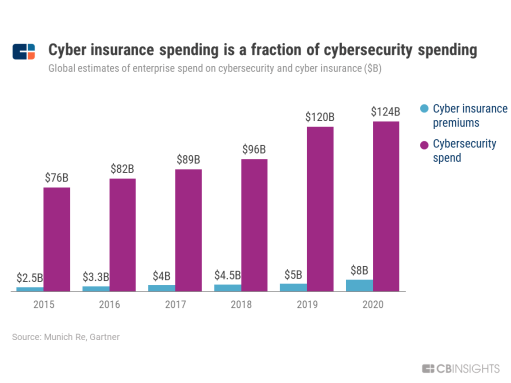

そして、サイバー保険市場は年々拡大しており、2020年時点で80億ドルの市場があるようです。

また、Munich Reによりますと、2025年までには20億ドルまで拡大すると予想しています。

では、実際にお金を支払えばランサムウェアによって侵害を受けたデータやシステムはもとに戻るのでしょうか?

これについては、集計元によって結果が異なるようなのですが、Proofpointの調査結果では身代金を支払った組織のおよそ38%が二重脅迫に合っているようです。

60%:最初の支払いでデータが復旧された

6% :追加の身代金を要求され、支払いを拒否し、データを失った

32% : 追加の身代金を要求され、最終的にはデータにアクセスできた

2% : データが返還されなかった

実際に被害にあってしまったら?

それでは、実際に被害にあった場合はどうすべきなのでしょうか。身代金を払うべきなのでしょうか、それとも払わないべきなのでしょうか。

FBIが運営している全米サイバー捜査合同任務部隊 担当特別捜査官補佐のスティーブン氏によれば、絶対に払ってはいけないとのことでした。理由としては以下のとおりです。

FBIはランサムウェアについての情報をたくさん持っているので、場合によっては復号ツールを渡せる場合がある

お金を払ってもデータを復号してくれる保証はなく、二重三重の脅迫を受けるケースも多い(これは上述のグラフのとおりです)

FBIが交渉人を立てられるケースがある

資金が攻撃者側に流れると、研究開発が助長され、より優秀な人材がサイバー犯罪集団に集まるようになっていく

実際には攻撃されていないパターンもある(つまり、ハッタリのみ)

スティーブン氏が強調していたのは、とにかく犯罪を報告してほしいということでした。犯行を登録できなければ、その後の被害を防止することはできないですし、逆に報告件数が増えるほど立てられる対策や手段も増えるということでした。また、もし身代金を支払ったとしても、支払ったことを教えてくれなければ、追跡して監視することもできないし、暗号資産を押収したとしても被害者の元に戻してあげることもできなくなってしまうといいます。

そういうわけですので、被害にあった、もしくはサイバー犯罪集団から連絡があった場合には、まずはしかるべき法的執行機関に連絡するというのがよさそうです。日本の場合は、警察庁サイバー犯罪対策プロジェクトにアクセスするか、NO MORE RANSOME(nomoreransom.org)から情報を得るのが良いと思います。

どのぐらいの金額を対策にかけるべきなのか?

それではデータ侵害を防ぐためにどのぐらいのコストをかけるべきなのでしょうか?

IBMがまとめた『Cost of a Data Breach Report 2021』によりますと、データ侵害インシデント1件あたりのコストは平均424万ドルでした。つまり、これ以上コストをかけているようだと、もしかしたらお金をかけすぎているかもしれません。もちろん、データ侵害によって失われるのはお金だけでなく社会的信用など他にもあるので、一概にはいえませんが。

また、こちらのレポートには、「リモートワークを50%以上実施している組織では、データ侵害を検知し、封じ込めるまでの平均時間も長くかかり、その分コストも多くかかる」と記載がありました。実際、Cybercecureカンファレンスで、SolarwindsのCISO兼Vice Presidentを務めているティモシー・ブラウン氏も事件発生当時、「誰もオフィスにいなかったため、FireEyeから自社のコードが汚染されていると連絡を受けたあと、事実確認をするのに苦労したこと」を語っていました。リモートにいるため、メールで社内との連絡を取ろうとしたのですが、メールも危険にさらされているため携帯電話や他の手段でコミュニケーションを取り、最後はオフィスに集まることにしたそうです。

さて、話をCost of a Data Breach Report 2021に戻しますと、データ侵害にかかる平均コストが最大だった国は11年連続でアメリカとなっており、その金額はなんと905万ドルだそうです。

また、日本の順位は上から5番目でグルーバル平均より高い469万ドルでした。なお、こちらのレポートにおいて、日本におけるランサムウェアの被害は拡大傾向にあると警鐘を鳴らしていました。

ランサムウェアどう防ぐ?

ランサムウェアの防ぎかたを調べてみると、いろいろなサイトが解説してくれています。個人的に参考になったと感じたのは、アメリカのサイバーセキュリティ庁(CISA)から出ている『RANSOMWARE GUIDE』です。

こちらのガイドには様々な対策が載っていますのでご一読されるといいかと思います。さまざまな対策が記載されていますが、箇条書きにして抜き出してみると以下のような項目になっています。

定期的に脆弱性をスキャン

パッチを更新する

必要なポートのみかどうか確認する

最小権限のみ与える

包括的な資産管理アプローチ を持っているか確認する

セキュリティソリューションのアップデートを確認する

バックアップを取り、リストアをテストして、オフラインに保管

多要素認証を利用する

インシデント対応の計画を見直す

MSPのリスク管理 やサイバー衛生を実施する

上記抜粋した10項目のうち、上から6番目(1-6)はCNAPP (Cloud Native Application Protection Platform)というセキュリティアーキテクチャに関連します。

CNAPPとは?

CNAPPは、Cloud Native Application Protection Platformの頭文字を取った用語で、従来あったCSPM(Cloud Security Posture Managemet)と、CWPP(Cloud Workload Protection Platform)とを統合・拡張した概念です。

従来のCSPMではクラウドの管理プレーン(例えばAWSのWeb管理コンソールなど)における設定ミスを検出することはできますが、ワークロード全体のリスクを把握することは困難でした。一方、CWPPは一般的にはエージェントを用いて包括的な可視化や保護機能を提供しますが、機能が豊富で使い切れなかったり管理手順が複雑化したりしていました。

CNAPPはこうした問題点を解決するための概念として生まれ、より統合的な管理を実施することでツールの持つ複雑さを軽減できることが期待されています。

前述の『RANSOMWARE GUIDE』が示すとおり、脆弱性スキャン、パッチ更新、ポートや権限、資産管理、アップデートの確認はランサムウェア対策として重要ですが、そもそも複雑になっていくIT環境全体を「クラウドまで含めてきちんと把握できていない」というお悩みを抱えているIT管理者も多いのではないでしょうか?

特に近年はハイブリッドクラウド、マルチクラウド化が進み、さらに仮想マシンだけでなくコンテナやサーバーレスまで運用しているケースも増えてきています。従来のオンプレミス環境の資産管理は運用しているけれど、クラウド環境は対策が手薄になっているといったことはないでしょうか。

CNAPPについては、さまざまなスタートアップ企業が出てきており、投資も加熱しユニコーン企業(評価額が10億ドルを超える未上場のスタートアップ)も多く生まれています。

一例ですが以下にCNAPPを提供しているユニコーン企業をご紹介します。

CNAPP関連の注目スタートアップ

北米:

Lacework

特許取得済みのPolygraph Technologyによって、異常な操作を検知することが可能です。クラウド環境に侵入され、スキャンされていることをいち早く検知することができます。Sysdig

コンテナ環境のモニタリングを実施し、侵害やポリシー違反を即座に通知できる「コンテナ インテリジェンス プラットフォーム」を提供します。もし、疑わしい事象が発生した際には、自動的にコンテナ内の機能を一時停止するといったことも可能です。

イスラエル:

Aqua Security

「コンテナセキュリティプラットフォーム」を開発し、コンテナアクティビティに対する包括的な可視性を提供する。疑わしいアクティビティや攻撃をリアルタイムで検出・防止することが可能になる。コンテナ・ライフサイクルおよびオーケストレーション・ツールと統合し、自動化されたセキュリティ運用を実現します。Orca Security

IaaSの仮想ディスクやDBの中身までスキャンする「SideScanning」により、どこがもっとも脆弱で危険にさらされているかを可視化することができます。WIZ

API接続が整備されていて、AWS / Azure / GCPといったパブリッククラウドだけでなくOpenShiftなどのオンプレミス環境まで接続しクラウド全体のスキャンが可能です。

もちろんCNAPPを導入しただけでは、ランサムウェアを防ぐことはできません。ただし、複雑なハイブリッド・マルチクラウド環境をきちんとモニタリングし、脆弱性や必要なアップデートを可視化することは非常に有効であることは間違いありません。

スタートアップ以外にも大手Palo Alto NetworkのPrisma Cloudや、McAfee MVISIONもCNAPPを謳っています。

クラウド環境が複雑になり、カバーしきれていないと感じていらっしゃるようであれば、上記のベンダーをチェックしてみてはいかがでしょうか。

まとめ

2020年12月に起こったSolarwinds問題を皮切りに、2021年はランサムウェアが本当に猛威をふるった年だったように思います。どのセキュリティ関連カンファレンスに出ても、ランサムウェアの話題は大きく取り沙汰されていました。MIT Technology PreviewがCybercecureカンファレンスで「5年後にランサムウェアはどうなりますか?」という質問を投げかけた際、FBIサンフランシスコ支局のエルビス・チャン氏も、インテルのインテリジェンス・ソリューション・ディレクターであるモーリス・ルイス氏も、「なくなることはない」と断言していました。お二人とも「日常的な問題になる」というのが共通見解でした。

ただ、対策も講じられる見込みもありますし、なにより堅牢性を向上させることで被害に合う可能性を低く抑えることは可能です。複雑なIT環境であっても管理するためのツールや、効率よく回すためのアーキテクチャも出始めています。Bay Area Newsletterでは、引き続きキャッチアップし情報共有していきますので、どうぞ、今後ともお付き合いくださいますようよろしくお願い申し上げます。