ハッカーグループ「Scattered Spider」がソーシャルエンジニアリングを使ってサービスデスクをだまし、ランサムウェア攻撃を成功させた手口を分析してみました。被害にあったのはラスベガスにある巨大企業MGMリゾーツ・インターナショナル (以下、MGMと表示)。MGMは、ベラージオ、MGMグランド、マンダレイベイなどラスベガスでも有名なブランドを含む29のホテルやリゾート施設を持つ世界的な企業です。

( 前回のTech Blogでご紹介したBlack Hatもマンダレイベイで開催されました )

攻撃概要

誰が標的にされた? MGMリゾーツ・インターナショナル

いつ? 2023年9月8日にシステムに侵入、9月11日 ランサムウェア実行、9月14日 犯行声明

侵入テクニックは?ソーシャルエンジニアリング、特権の昇格、ランサムウェア

影響は? カジノが動かなくなった、予約サイトのダウン、システムの停止と業務の中断、データ漏洩

犯人は? Scattered Spider (別名:Roasted 0ktapus、UNC3944、Storm-0875)と、BlackCat/ALPHVが連携

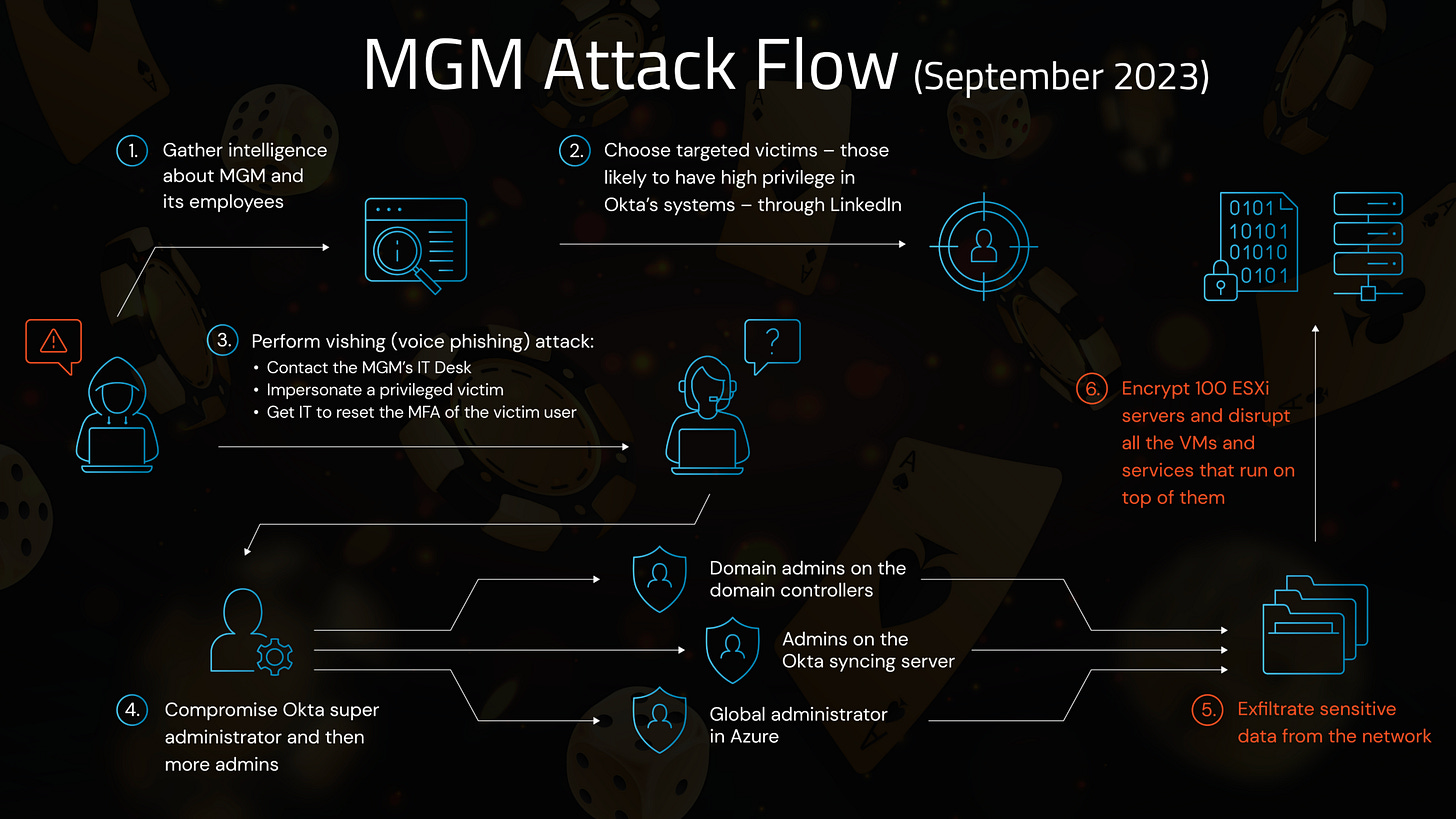

どのように侵入されたのか?

犯行グループ Scattered Spider は、まずLinkedInにアクセスし、MGMの従業員を見つけ、その後ヘルプデスクに電話をかけました。そして、ヘルプデスクをだまして、MFA(多要素認証)のデバイスを犯人の持つデバイスにリセットさせ、社内システムのログインを成功させます。また、このとき特権を持っているユーザーになりすましていたことも分かっています。

また、ヘルプデスクをだます際、以前の攻撃 (2019年にもMGMは被害にあっている) で取得したユーザー名とパスワードの情報も使ったと見られています。

Bloombergによれば、彼らはイギリスとアメリカを拠点に活動しているグループで、中には19歳の若者も含まれており、ソーシャルエンジニアリングが得意とされています。さらに、SECURE WORLDの分析によると、BYOVD(Bring Your Own Vulnerable Driver)と呼ばれる攻撃を採用し、Windowsシステム内で昇格した特権を得る手法を好んで利用します。

MGMはOktaをシャットダウンするも時すでに遅し

Oktaの管理者になりすました犯人はさらに多くの管理者になりすますための行動を開始します。そのひとつが、Okta Agentサーバー に潜み、ドメインコントローラーのハッシュダンプからパスワードをクラックするという手法でした。MGM側はこの異変に気がつき、Okta Syncのサーバーをシャットダウンしたと犯行グループは説明しています。

この結果として、Oktaプラットフォームは完全に停止し、攻撃者の初期アクセスも停止したと見られています。1

ところが、インバウンドフェデレーション機能 (外部のIdPと連携する機能)を使ってMGMのOktaに犯人のIdPを設定することで、MGMに継続的にアクセスできていたと主張しています。

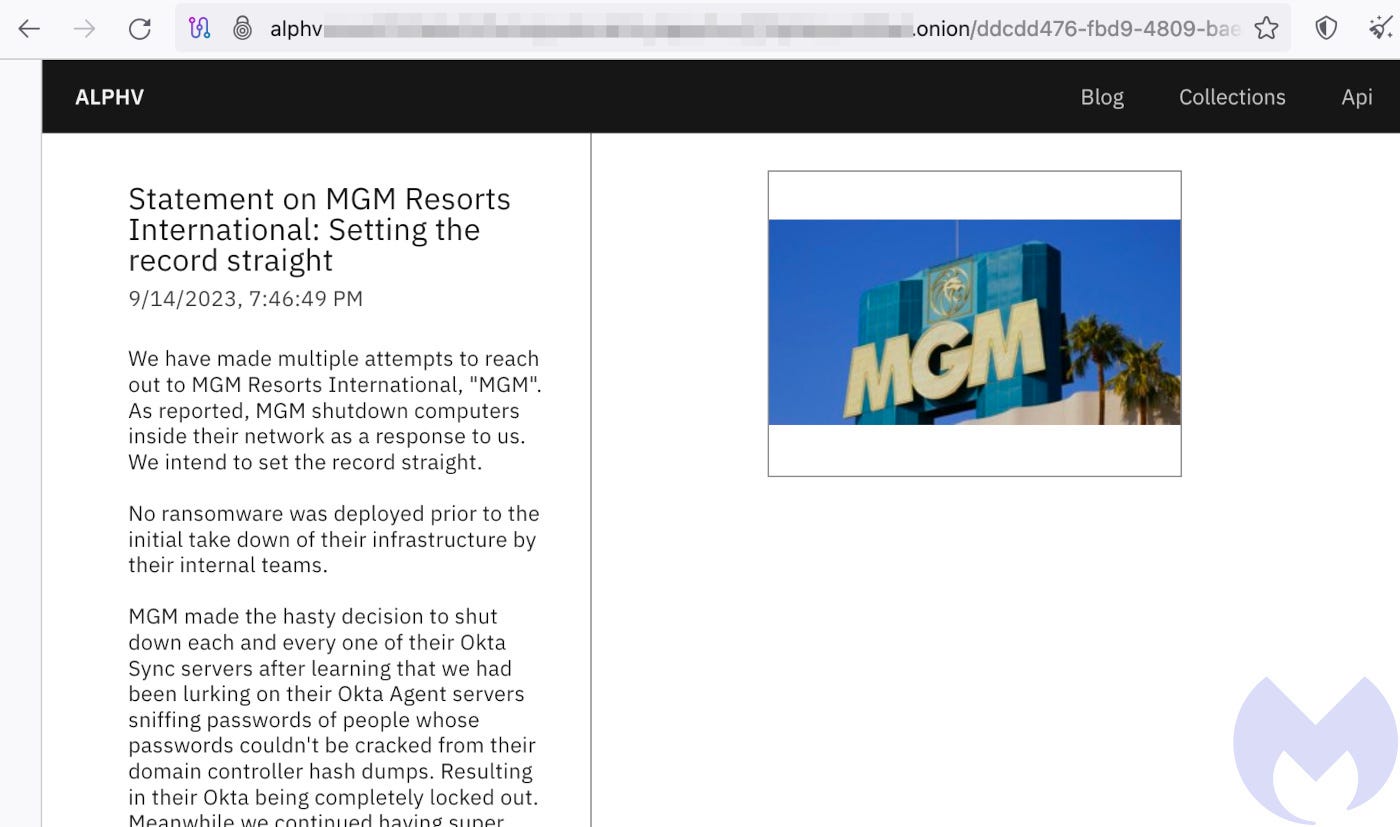

犯行グループは別のグループと連携

犯行グループ Scattered Spider は、ここで別のグループ「BlackCat/ALPHV」と連携します。BlackCat/ALPHV は、RaaS ( Ransomware as a Service)として、専門的なサービス (マルウェアの作成、C&Cサーバーの提供、交渉サービスなど)を提供しています。実際、今回の攻撃でも犯行声明は、BlackCat/ALPHV が出しました (犯行声明は9月14日に出されています)。2

今回の攻撃もランサムウェアの実行は彼らのRaaSサービスが使われました。

数千の仮想マシンが暗号化され業務が中断

この時点(9月11日)で、犯行グループは、Okta管理者、ドメイン管理者、Okta Syncing サーバー、Azure管理者の権限を持っていたとされています。そして、まずはMGMのネットワークから機密データを持ち出した後、BlackCat/ALPHV のツールを使って数百台のESXi (数千の仮想マシンを動かしているサーバー/ハイパーバイザー)を暗号化しました。その結果、システムを動かしていたサーバーが動かなくなり、その上で動作していたアプリケーションが停止。ホテルのルームキーが動かない、レストランの予約機能システムがダウン、カジノのマシーンも停止、POSシステムが支払いを受け付けなくなり、宿泊客はチェックアウトもできなくなりました。

またソーシャルメディアでは停止したカジノの様子もアップロードされています。3

甚大な被害

MGMは、1日の売り上げが4.2Mドル〜8.4Mドルあると言われており4、日本円に換算すると1日あたり約6億円〜約12億円ほどになる計算です。さらに被害はラスベガスだけでなく、ミシシッピ、メリーランドにあるMGMの施設のシステムにも影響を及ぼしたとされています。5

システムの停止は10日間後ようやく開始できたと発表されていますので、被害総額は60億円〜120億円にもおよぶ計算です。

ただ、MGM従業員用のOktaサインインページにいくと、まだアカウントロックを解除する機能を停止していることから、もしかしたら一部機能できていないシステムがあるのかもしれません。

金銭的な被害だけでなくブランド力の低下も十分考えられます。冒頭のとおり、Black Hatなど、マンダレイベイはIT系のカンファレンスも多く開催されるコンベンションセンターを有しています。今後の開催に影響を及ぼす可能性もあります。

MGMはどうすれば対策できたのか?

今回の攻撃の起点はソーシャルエンジニアリングによって、MFAを犯行グループの持っているデバイスにリセットできてしまったことです。このことからMGMが取るべき対策として以下の2つが考えられます。

MFAをリセットする際には本人確認を完了してからにする

例えば、運転免許証をビデオ通話で提示してもらうようにするといった対策が考えられます。リセットできるデバイスを限定する

MFAをリセットして再度利用できるデバイスをMDM (モバイル管理)が導入されているスマートフォンに限定することで、犯行グループのデバイスではMFAができないようにします。

今後継続して起こる可能性も!

カジノ運営は、個人を特定できる情報 (PIIなど)の宝庫ですし、1日あたりの売上高が大きいためランサムウェア被害の身代金を払う可能性も高く、今後も狙われる可能性が大いにあります。

実際、MGMの攻撃のちょっと前(9月7日)には同じくラスベガスにあるシーザーズパレスもランサムウェア攻撃を受けています。Wall Street Journalの報道によれば、30Mドル要求され、半分の15Mドル支払いました。6

まとめ

ラスベガスにあるカジノのランサムウェア攻撃について、経緯と手法を分析して紹介いたしました。今回被害にあったのはカジノでしたが、その他の業界・業種にも被害が拡大していく可能性は大いにあります。また、MFAを導入していても回避されてしまう被害が増えてきました。特に生成AI(ジェネレーティブAI)が発展するにつれて、今回のようなソーシャルエンジニアリングを用いた攻撃は確実に増えますし、日本に対してのソーシャルエンジニアリングも増えます。こちらの記事で対策も書きましたのでご参考にしてみてください。

攻撃者はあの手この手で攻撃をしてきます。できるかぎりの対策をして安全に業務ができるようにしたいですね。

最後までお読みになっていただきましてありがとうございます!励みになりますので、ぜひLikeボタン (♡) をお願いします!

参照リンク